Principes de fonctionnement

Radio Fréquence IDentification = IDentification par Radio Fréquence

« méthode utilisée pour stocker et récupérer des données à distance en utilisant des balises métalliques, les « Tag RFID ». Ces balises, qui peuvent être collées ou incorporées dans des produits, et qui sont composées d'une antenne et d'une puce électronique, réagissent aux ondes radio et transmettent des informations à distance. Cette technologie est censée, à terme, remplacer les codes barres. »

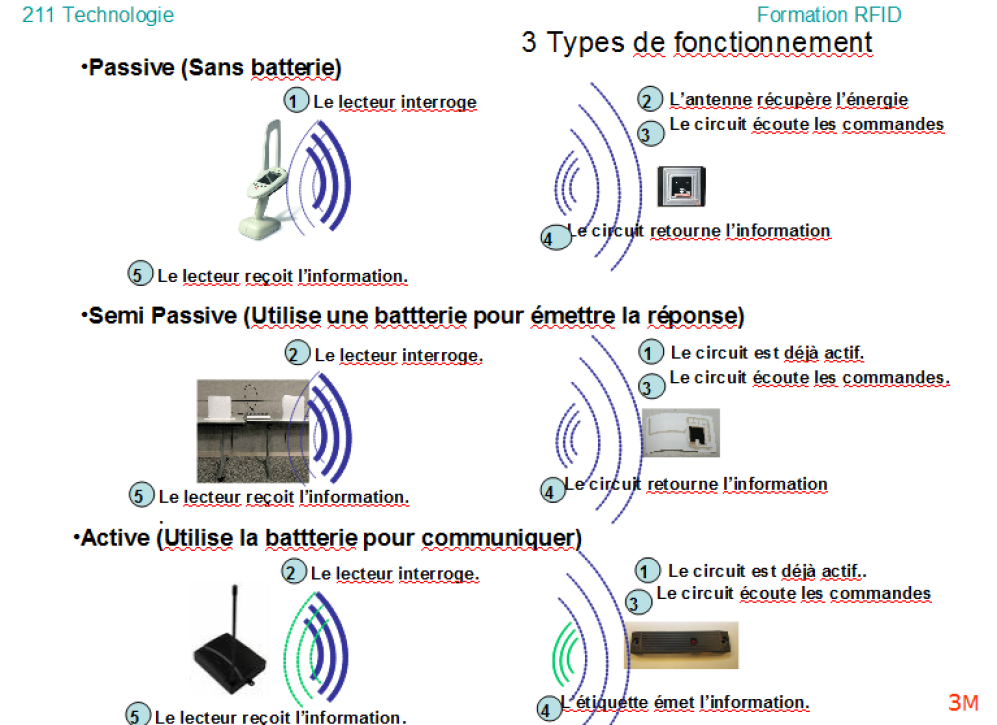

Comment ça marche ?

![]()

![]()

![]()

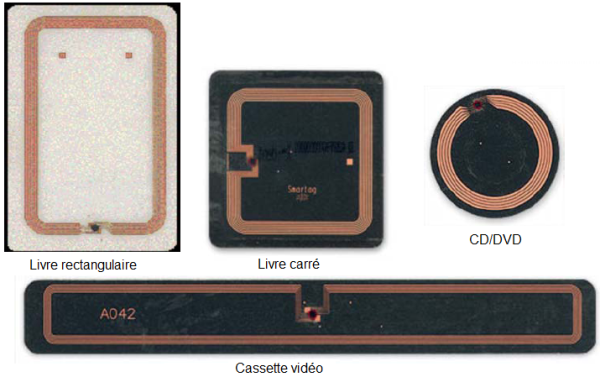

Les documents sont équipés d'une étiquette (tag, transpondeur) intégrant une puce et une antenne.

Etiquette RFID

![]()

![]()

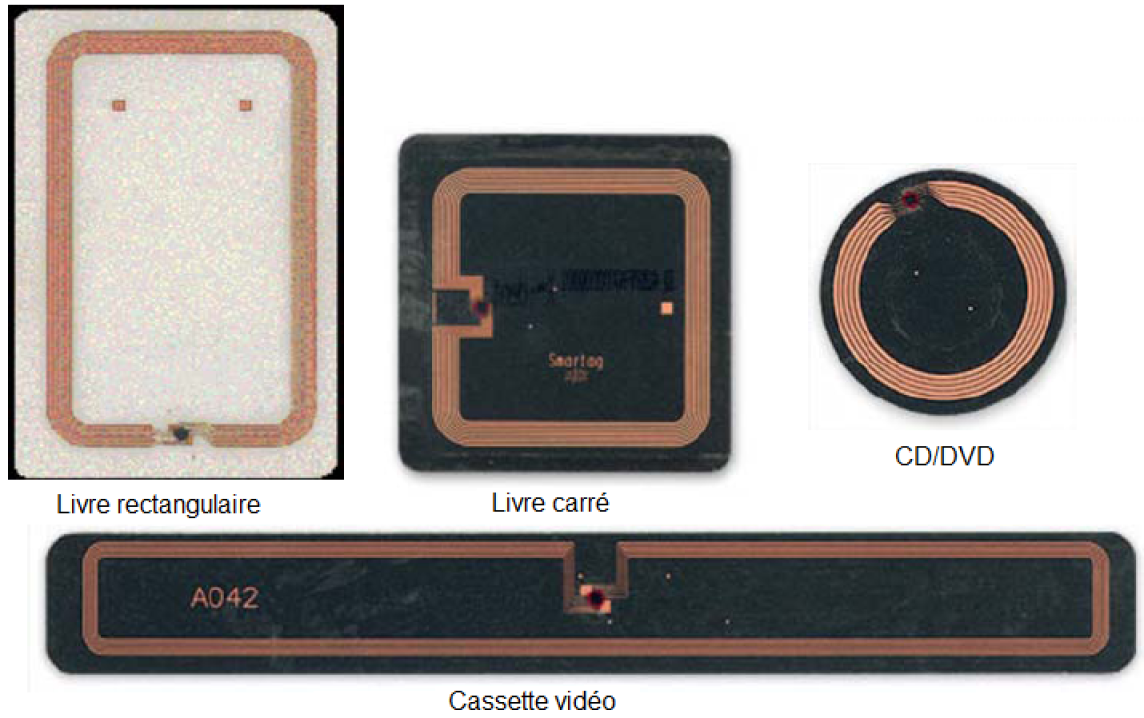

Composée d'une antenne (cuivre ou aluminium), d'une puce de silicium et d'un support.

Ne nécessite pas d'énergie propre

Plus la fréquence est élevée, plus la distance de lecture est importante Voir tableau.

Pour les bibliothèques, la fréquence recommandée est 13,56 Mhz (environ 50cm) (Norme13,56 MHz (Normes ISO 14443A 1-4, ISO 14443B 1-4, ISO 15693-3 et ISO 18000-3.

Distance de lecture diminuée dans un environnement métallique (CD, DVD,..): les boosters permettent d'amplifier le signal.

Taille mémoire de 256 à 8K bits (30 à 1000 caractères).

Possibilité d'écriture et de lecture (Numéro d'inventaire, Antivol, Localisation, etc..).

Durée de vie variable selon les fournisseurs mais garantie toujours supérieure à 10 ans.

Plusieurs formats pour s'adapter au documents.

Platine de lecture/écriture

![]()

![]()

Apporte l'énergie aux étiquettes à proximité.

Emet une requête d'informations aux étiquettes situées dans son champ de réception.

Transmet la réponse aux applications concernées (Automate de tri, SIGB, portique antivol, etc.).

Execute des requêtes d'écriture à la demande des applications (antivol, numéro d'exemplaire, localisation).

Capable de lire plusieurs étiquettes en même temps.

Détecte l'entrée ou la sortie d'une étiquette dans le champ.

L'écriture n'est pas individualisée.

Antivol

3 méthodes possibles :

Database Look-up

Interrogation du SIGB à parti du numéro d'inventaire pour obtenir l'état du document.

Système lent qui suppose que la connexion avec le SIGB soit toujours effective.

AFI (Application Family identifier).

Etat du document inscrit sur la puce.

Codification assignée par l'ISO en fonction des types de produits (en bibliothèque : disponible 07hex- En circulation-C2hex).

Codes d'état normalisés par L'ISO et attribués en fonction du type d'application (en bibliothèque : disponible 07hex- En circulation-C2hex )

Champ défini par les normes ISO 18000 / 15693

Méthode universelle et garantie par les normes

BIT de Sécurité ou «EAS Security Bit»

Le bit de sécurité est une zone spécifique mémoire

Adressable par une commande spécifique au fabricant de la puce.

La plus rapide en lecture et écriture

RFID//Code barres

Avantages de la RFID

Pour les usagers :

permettre une plus grande autonomie au moment du prêt

éviter les queues lors des moments de forte fréquentation (notamment le dimanche et aux heures de fermeture)

augmenter la présence d'un personnel qualifié et disponible à leur attention sur les différents pôles

Pour le personnel :

Diminuer la manipulation des documents : traitement des retours, classement, récolement,....

Traitement par lots.

Fusion des étapes de prêt/retour et de l'antivol

Partage des tâches avec l'usager

arrêter les opérations pénibles de prêt, afin de redéployer ces agents sur des taches de proximité avec le public (conseil, recherche, indications).

Navigation :